- 보안 정보

- 터보백신에서 알려드리는 최신 보안 이슈 , 보안 관련 정보를 확인할 수 있습니다.

- 제목

- 양의 탈을 쓴 늑대 Ahnurl.sys, olesau32.dll 바이러스

- 등록일

- 2013-07-08

- 조회

- 75189

주말을 이용하여 변조된 사이트를 접속하면 자동으로 악성 파일을 설치하는 등의 악성코드가 유행처럼 번지고 있습니다.

각종 온라인 게임 사이트의 아이디 및 비밀번호가 유출될 수 있는 Ahnurl.sys, Olesau32.dll 바이러스에 대해 소개하고자 합니다.

- C:\Documents and Settings\[사용자 계정]\Local Settings\TEmp\ddd.exe

(PC를 감염 시킨 후 자동으로 삭제 됩니다.)

- C:\WINDOWS\olesau32.dll

(PC를 감염 시킨 후 자동으로 삭제 됩니다.)

- C:\WINDOWS\winurl.dat 사용자 정보를 전달 할 서버의 on/off 유무

- C:\WINDOWS\version.dat 설치될 악성파일 버전정보

- C:\WINDOWS\system32\olesau32.dll

(비슷한 이름으로 olesau32(2).dll 으로 생성되기도 합니다)

- C:\WINDOWS\olesau32.dll

- C:\WINDOWS\system32\drivers\ahnurl.sys

생성레지스트리

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ahnurl

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Enum\Root\LEGACY_AHNURL

-

보안 프로그램을종료 시키거나 비정상 적인 동작을 명령합니다.

- 알약 (AYUpdsRv.aye, AYRTSrv.aye, AYAgent.aye, ALYac.aye)

- 네이버백신 (NVCUpgrader.exe, NaverAgent.exe, NVCAgent.exe.. etc) -

DLL 파일을인젝션 합니다.

- 현재 동작중인 감염 PC에 C:\WINDOWS\system32\conime.exe 프로세스를찾고, 만약 동작 중 이지 않을 시 새롭게 생성시킨 후 생성한 악성olesau32.dll 파일을 인젝션 시킵니다.

(conime.exe-> 명령프롬프트창에서, 아시아 계열의 언어를 콘솔 창에 입력할 때 쓰이는 프로세스입니다. 정상파일이지만, 해킹 툴에 많이 사용됩니다.) -

SSDT을 후킹 합니다.

- ZwEnumerateKey : 레지스트리 검색 보호

- ZwEnumerateValueKey : 레지스트리 변경 보호

- ZwQueryDirectoryFile : 파일 보호

(SSDT{systemService Dispatch Table} 후킹이란, SSDT내의 함수 주소를 바꾸어서, 후킹 루틴을 실행하도록 유도하는 것을 말합니다.

예 : 특정 감염된 파일이정상 삭제되지 못하도록 보호 할 수 있습니다.) -

사용자 정보를유출합니다.

- 익스플로러로다음 사이트에 접속 시 사용자정보를 전송합니다.

tera.hangame.com

hangame.com

poker.hangame.com

pmang.com

lineage.plaync.co.kr

netmarble.net

df.nexon.com

- 다음프로세스가 실행 중일 경우 사용자 정보를 전송합니다.

PMangAgent.exe

dnf.exe

- 리니지, 메이플스토리, 던전앤 파이터, 피망, 한게임 넷마블 등의 게임 정보를 유출합니다. -

이 바이러스의 심각성!!!!!! (주의!!)

- 해당악성파일을 사용자가 수동으로 삭제 하려고 해도, 5초 단위로 자신을Write(쓰기) 하는 자체 보호기능을 가지고 있어서, 삭제된 파일이 재생성 됩니다

-

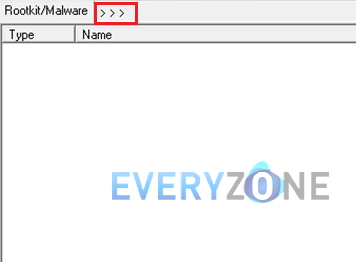

루트킷 (Root kit) 진단 프로그램 GMER 프로그램을 다운로드 합니다.

(www.gmer.net 에서 다운로드 가능) -

안전모드로부팅합니다. - 컴퓨터 전원을 누르시고 F8을 계속눌러주시면 됩니다.

(반드시 네트워킹 사용이 불가능한 “안전모드”로 부팅해주세요) - GMER를 실행합니다.

-

GMER 화면의 왼쪽 상단에 >>> 버튼을 눌러주세요

-

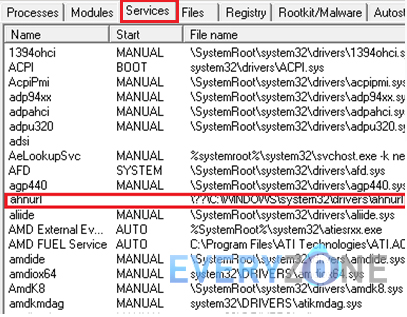

위쪽에 Service 탭을 눌러주시고 목록에서 “ahnurl”라는 이름을가진 항목을 찾아 선택한 후 마우스 우클릭을 통해 Delete …” 값을 선택하ㅁ여 등록된 서비스를 삭제해주세요

( Are you sure you want to delete service file “ahnurl” – “C:\WINDOWS\system \drivers\ahnurl.sys” 라는 창이 나오면 “예” 를 눌러주세요)

- 위쪽 File 탭을 눌러주시고 왼쪽 경로에서 C;\WINDOWS\system32 경로에서 Olesau32.dll 을 눌러주시고오른쪽에 delete 버튼을 눌러주세요.

- 정상적으로삭제가 되셨으면, 시스템을 재 부팅 하신 후 정상모드로 윈도우에 진입하여 C:\WINDOWS\version.dat, C:\WINDOWS\winurl.dat 파일을 추가적으로 삭제해주세요.

-

모든 작업이 끝나신 경우 반드시 터보백신 프로그램을 이용하여 정밀 검사를 수행하여추가적인 검사를 하는 것이 안전합니다.

또한, 이번 바이러스의 경우 Adobe Flash Player, Oracle Java 프로그램이 최신 버전이 아닌 환경에서 유포 사이트에 접속하여 자동으로 감염된 사례이므로, 반드시 모든 보안 업데이트를 최신으로 유지하시는 것이 가장 중요합니다.

- 윈도우 업데이트를주기적으로 한다.

- 플래시 플레이어패치를 최신 버전으로 유지한다.

- 터보백신의 실시간 감시 기능을 켜둔다.

- 터보백신의 업데이트를 항상 최신으로 유지한다.

- 인터넷 사용기록, 쿠키 등은 자주 삭제 해준다.

- 컴퓨터 사용자계정이 비밀번호는 9자 이상 (영문자, 특수문자, 숫자의 조합)으로한다.

공식블로그

공식블로그