- 보안 정보

- 터보백신에서 알려드리는 최신 보안 이슈 , 보안 관련 정보를 확인할 수 있습니다.

- 제목

- 무차별 패스워드 대입 공격의 피해

- 등록일

- 2013-04-24

- 조회

- 70557

지난 3월 말부터 국내에서는 3.20 대란으로 인하여 큰 혼란과 함께 사이버 보안에 관한 인식이 어느 때보다 높아진 시간이었습니다.

다만, 한 순간의 관심으로만 멈추지 말고 지속적으로 모든 국민들이 PC 사용에 대한 보안 의식을 높여나갔으면 하는 작은 소망을 가져봅니다.

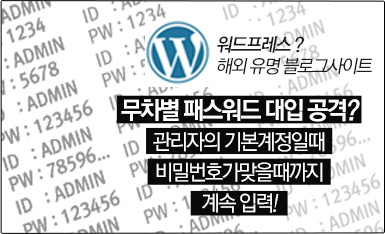

몇 주 전 해외에서는 유명한 블로그 제공 서비스인 WordPress(워드프레스)의 많은 사이트들이 대규모의 무차별 (패스워드) 대입 공격(Brute Force Attack)을 받아 워드프레스의 관리 기능을 수행하는 Dashboard로 불법적으로 접속 후 악성코드들을 심어 놓는 사건이 발생하였습니다.

< 무차별 (패스워드) 대입 공격 - Brute Force Attack 의 특징 >

해킹 기법 중 가장 난이도는 낮으나 가장 강력한 공격이며, 보안 프로그램이 있다 해도 패스워드를 무차별로 대입하여 크래킹 후 접근하는 방식이므로 안전 할 수가 없다.

기본적인 관리자 계정에서 사람들이 많이 사용하는 패스워드를 사전화(Dictionary)하여 영문자, 숫자, 단어들을 이용하여 지속적으로 대입해보는 형태이며, 무작위로 정확한 키를 찾을 때까지 가능한 키를 계속 시도하는 형태가 바로 brute force attack 방식이다.

특정한 암호를 풀기 위해 가능한 모든 값을 대입하는 것을 의미하며, 코드 또는 암호 해독을 하려는 일종의 정보 공격으로 대부분의 암호화 방식은 이론적으로 무차별 대입 공격에 대해 안전하지 못하며, 충분한 시간이 존재한다면 암호화된 정보를 해독하는 것이 가능하다.

해당 사건에서 주목할만한 점은 악성코드를 심는 과정에서 블로그 사이트들을 손상 입히는 행동이 없어서 외부에서 보이기에는 사용자가 아무 의심할 만한 부분이 없다는 것이며, 패치되어 있지 않은 시스템의 보안 헛점을 이용하여 기본적인 admin 계정에 대한 접근 패스워드를 수많은 조합으로 계속하여 로그인을 시도하고, 해당 공격이 성공하면 시스템 안에 있는 다수의 블로그 사이트의 코드 속에 특정 악성코드를 배포하는 내용을 추가하는 형태인 것입니다.

침투를 허용한 시스템 내에서 감염이 된 워드프레스 블로그 사이트의 숫자는 하루 만에 1,800개 이상 늘어난 것으로 확인되었고, 감염된 블로그 사이트를 방문한 사용자의 컴퓨터가 일반적인 시스템 보안 업데이트 및 백신 프로그램에 대한 시그니처(DB) 업데이트가 제대로 이루어지지 않았다면 악성코드의 침투를 다시 허용하게 되어 2차, 3차의 감염이 되는 형태로 구성된 공격이었습니다.

그럼, 사용자와 시스템 관리자 입장에서는 어떻게 대처를 하면 위와 같은 피해에서 벗어날 수 있었을까요?

바로! ▶ “시스템 관리자로 로그인하는 기본 아이디 변경과 복잡하게 구성된 패스워드 설정” 입니다.

시스템에서 기본적으로 제공하는 관리자 아이디를 사용하지 않고, 특수한 아이디로 변경 사용하며, 해당 관리자 아이디로 로그인 시에 사용하는 패스워드도 남들도 쉽게 사용하고 유추하기 쉬운 형태가 아니라 보안 관리 기준에 의해 8자리 이상 영문자와 특수문자를 조합하여 설정하고, 일정 사용 기간이 지난 후에는 지속적으로 변경하여 해킹 사고에서 피해를 줄일 수 있는 자세가 필요하겠습니다.

- 개인용 컴퓨터에는 '터보백신 Lite'를 설치하여 항상 최신 업데이트 상태로 유지한다.

- 윈도우 업데이트 및 Adobe 계열 프로그램, Java 프로그램 등의 업데이트는 수시로 체크하여 진행한다.

- 터보백신 Lite 의 PC 최적화 메뉴 등을 활용하여 컴퓨터 내 불필요 정보를 주기적으로 제거한다.

- 터보백신을 이용한 빠른 검사를 생활화하고, 일주일에 한 번은 꼭 정밀 검사를 이용하여 컴퓨터를 점검한다.

- 불법 파일 공유 사이트 사용을 자제하고, 의심스러운 파일은 바로 실행하지 않고 바이러스 검사를 먼저 한다.

- 여러 프로그램을 설치할 경우, 약관 확인 및 설치 옵션을 확인하여 불필요한 프로그램은 설치하지 않도록 한다.

공식블로그

공식블로그