- 바이러스 정보

- 터보백신에서 분석한 바이러스 위협 정보, 보안 통계를 확인할 수 있습니다.

- 이름

- Trojan-W32/Magania.200704.C

- 바이러스 종류

- Trojan

- 실행환경

- 증상요약

- 백그라운드로 실행하며, 원격 접속을 허용하는 트로이 목마

- 위험등급

- 긴급

- 확산방법

- 이동식드라이브

- ※ 상세 설명

- 백그라운드로 실행하며, 원격 접속을 허용하는 트로이 목마이며,

USB 등 이동식드라이브 접속 시 윈도우 오류 메세지 발생.

파일생성:

%Temp%\105703_fer.temp

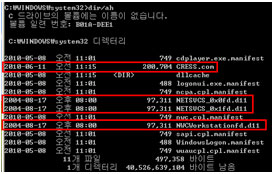

%System%\CRESS.com

%System%\NWCWorkstationfd.d11

레지스트리 키 생성:

[HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\policies

\Explorer

\Run]

[HKEY_LOCAL_MACHINE

\SYSTEM

\ControlSet001

\Enum

\Root

\LEGACY_NWCWORKSTATION]

[HKEY_LOCAL_MACHINE

\SYSTEM

\ControlSet001

\Services

\NWCWorkstation]

[HKEY_LOCAL_MACHINE

\SYSTEM

\CurrentControlSet

\Enum

\Root

\LEGACY_NWCWORKSTATION]

[HKEY_LOCAL_MACHINE

\SYSTEM

\CurrentControlSet

\Services

\NWCWorkstation\Enum]

레지스트리 삭제:

[HKEY_LOCAL_MACHINE

\SOFTWARE

\Microsoft

\Windows

\CurrentVersion

\policies

\system]

legalnoticecaption = ""

legalnoticetext = ""

- ※ 예방 및 수동 조치 방법

이동식 드라이브 사용 시 자동 실행 하시지 마시고, 탐색기를 이용하여 드라이브의 내용을 확인 또는 실행 하시기 바랍니다.

수동 확인

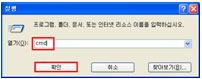

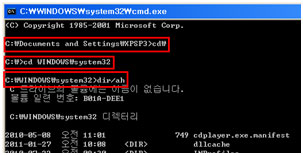

1. [시작]-[실행]-[cmd] 실행

2. %System% 에서 dir/ah

3. 숨겨진 목록들 중 CRESS.com 및 NWCWorkstationfd.d11 (기타 NETSVCS_0x0fd.d11, NETSVCS_0x1fd.d11, NETSVCS_0x2fd.d11, NETSVCS_0x3fd.d11, NETSVCS_0x4fd.d11 등 파일)파일 확인

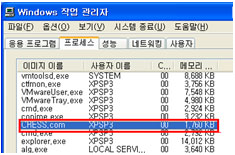

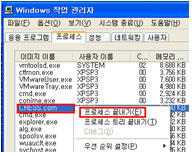

4. 작업관리자에서 CRESS.com 확인

수동 치료 (임시 방편)

1. 작업관리자에서 CRESS.com 종료

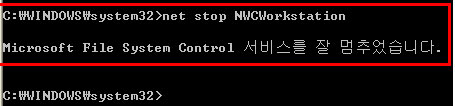

2. NWCWorkstation 서비스 종료

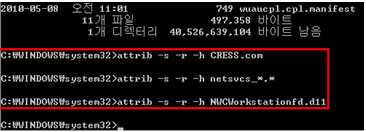

3. Cmd 브라우저에서 %system%의 숨김 속성해제

(Attrib –s –r –h CRESS.com

Attrib –s –r –h NWCWorkstationfd.d11

Attrib –s –r –h NETSVCS_*.d11)

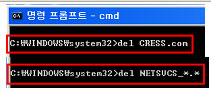

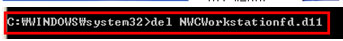

4. Cmd 브라우저에서 %system% 해당파일 삭제

(del CRESS.com

del NETSVCS_*.d11)

5. [시작]-[실행]-[regedit] 실행

6. 해당키 값 삭제(빨강색의 Run 삭제)

([HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\Explorer\Run]

CRESS = "CRESS.COM")

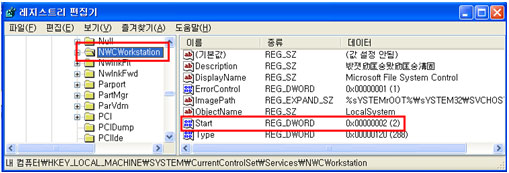

7. 레지스트리의 키값변경 후 삭제 (Start = 0x00000002 -> Start = 0x00000004 변경 후 NWCWorkstation 삭제)

([HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NWCWorkstation]

Start = 0x00000004)

8. 레지스트리의 키값변경 후 삭제(NETSVCS_0x0관련 키 값 삭제)

([HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NETSVCS_0x0])

9. Cmd 브라우저에서 %system% 해당파일 삭제 (del NWCWorkstationfd.d11)

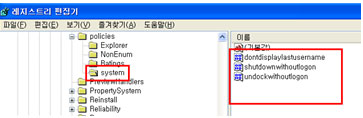

삭제 된 레지 값 복원

legalnoticecaption = ""

legalnoticetext = "")

1. [시작]-[실행]-[regedit] 실행

2. 삭제 된 레지스트리 지점 이동

([HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system])

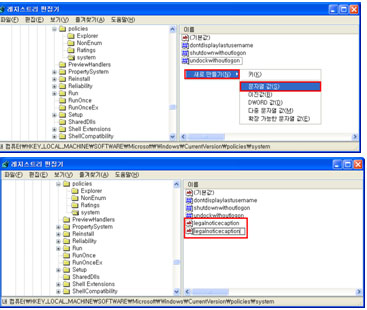

3. 해당 문자열 값 생성

("legalnoticecaption", "legalnoticetext")

- 본 컨텐츠에 대한 저작권은 '에브리존'에게 있으며 이에 무단 사용 및 재배포를 금지합니다.

- 본 컨텐츠에 대한 이용 문의는 '에브리존'으로 문의하여 주십시요